Hacking Team hacklendi, pislikler ortaya saçıldı

İsmail Gökhan BAYRAM

İstanbul

İstihbarat şirketlerine casusluk yazılımı satan İtalyan firması Hacking Team'in dün sabah hacklendiği açıklandı. İç yazışmalar, dosyalar, muhasebe belgeleri ve yazılım kaynak kodlarından oluşan 415 gigabytelık dev bir paket İnternet'te yayınlandı. Yayınlanan dosyalar, aralarında Türkiye'nin de olduğu pek çok ülkenin Hacking Team'in hedef cihaza gizlice sızmaya yarayan Remote Control System (RCS) adlı yazılımı satın aldığını kanıtlıyor.

HACKING TEAM NE YAPIYOR?

RCS adlı yazılım, e-posta ya da benzeri bir yolla başka bir dosyanın içinde hedef cihaza gönderilyor. Gönderilen yazılım cihazda aktifleştikten sonra uzaktan hedefin iletişimini takip etmek, dosyalarının bir kopyasını çıkartmak, hedef aygıta dosya yüklemek, aygıtın mikrofonunu ve kamerasını ortam dinlemesi için kullanmak mümkün oluyor. RCS, akıllı telefonlar ve bilgisayarlar da dahil yaygın kullanımda olan hemen her sisteme bulaşabiliyor. Üstelik şu ana kadar bu virüsü antivirüsler yakalayamıyordu. Şimdi, yazılımın kaynak kodlarının ortaya çıkması ile birlikte antivirüslerin RCS’yi kolayca yakalayacağını ve birkaç gün içinde kimlerin RCS virüsü bulaştırılarak izlendiğinin ortaya çıkacağını öngörebiliriz.

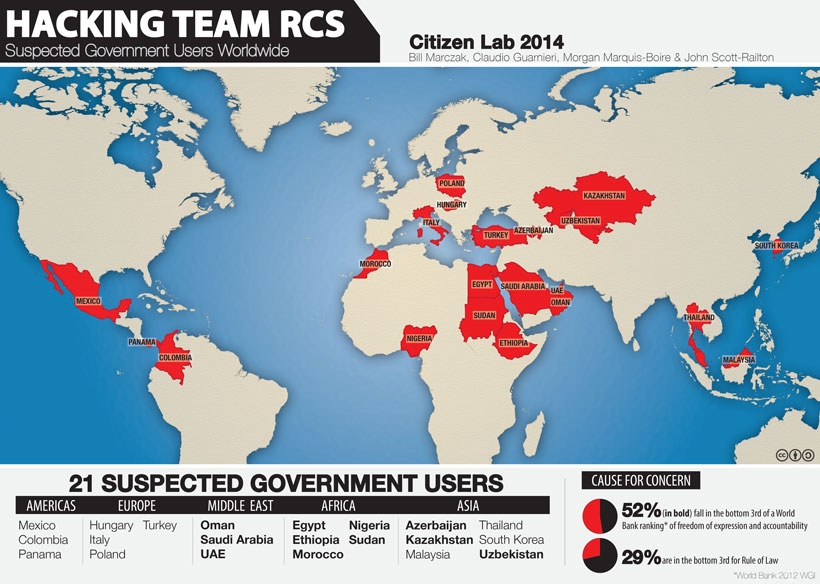

Hacking Team’in RCS yazılımının alıcıları arasında kimler yok ki: Azerbaycan, Kolombiya, Mısır, Kazakistan, Suudi Arabistan, Güney Kore, Federal Kürdistan Bölgesi, Birleşik Arap Emirlikleri, ABD... liste uzayıp gidiyor. Pek çok ülkenin savunma bakanlıkları, istihbarat servisleri ya da polis teşkilatları Hacking Team’in müşterisi. Skandalı daha da büyüten olgulardan biri, Hacking Team’in müsteri listesinde Sudan gibi Birleşmiş Milletler ambargosu nedeniyle normalde ticaret yapamayacakları ülkelerin de bulunması.

EMNİYET MÜDÜRLÜĞÜ DE CASUS YAZILIMINI SATIN ALMIŞ

Türkiye'den aktif müşteri olarak görünen kurum Emniyet Müdürlüğü. Yayınlanan belgelere göre Emniyet Genel Müdürlüğü 21 Haziran 2011’den bugüne dek Hacking Team’e toplamı 440 bin avro eden dört ayrı ödeme yapmış. Türkiye’de ‘yasal’ dinlemenin koşulları ve kimin yapacağı belli. ‘Yasal’ dinleme hakim kararı ya da 2 gün içinde hakim onayı ile TİB tarafından yapılabiliyor. Yani bunun dışında kalan tüm dinlemeler yasadışı. Peki yasal olarak dinleme ve izleme faliyeti yürütemeyen Emniyet Genel Müdürlüğü neden bir casusluk yazılımına 1 milyon liranın üzerinde para yatırıyor? Üstelik yazılım, izlemenin yanı sıra hedef cihaza dosya da kopyalayabiliyor.

Adli bilgi işlem standartlarından biri, kanıt olarak ele geçirilen aygıtın içindeki verilerin değiştirilmediğini kanıtlayabilmek üzere doğrulanabilir şekilde kopyasını çıkartmaktır. Böylece, dosyaların sonradan değiştirilmediği kanıtlanabilir. Ancak hedef cihaza uzaktan dosya yükleyebilme özelliğine sahip bir yazılım ile hedefe konulan kişinin cihazına suç unsuru oluşturabilecek dosyalar önceden kolayca yerleştirilebilir. Zaten RCS’nin kaynak kodundaki bir satır da “pedoporno.mpg”, “childporn.avi”, “bomb_blueprints.pdf” adlı dosyaların çocuk pornosu ya da bomba imalatı şüphesi yaratmak üzere hedef aygıtta oluşturulması ile ilgili. Bu durum, en azından Emniyet Müdürlüğü’nün RCS’yi satın aldığını belgeleyebildiğimiz 21 Haziran 2011 tarihinden itibaren bir çok davada kullanılan dijital kanıtları tümüyle şüpheli hale getiriyor.

Adli bilgi işlem standartlarından biri, kanıt olarak ele geçirilen aygıtın içindeki verilerin değiştirilmediğini kanıtlayabilmek üzere doğrulanabilir şekilde kopyasını çıkartmaktır. Böylece, dosyaların sonradan değiştirilmediği kanıtlanabilir. Ancak hedef cihaza uzaktan dosya yükleyebilme özelliğine sahip bir yazılım ile hedefe konulan kişinin cihazına suç unsuru oluşturabilecek dosyalar önceden kolayca yerleştirilebilir. Zaten RCS’nin kaynak kodundaki bir satır da “pedoporno.mpg”, “childporn.avi”, “bomb_blueprints.pdf” adlı dosyaların çocuk pornosu ya da bomba imalatı şüphesi yaratmak üzere hedef aygıtta oluşturulması ile ilgili. Bu durum, en azından Emniyet Müdürlüğü’nün RCS’yi satın aldığını belgeleyebildiğimiz 21 Haziran 2011 tarihinden itibaren bir çok davada kullanılan dijital kanıtları tümüyle şüpheli hale getiriyor.

Dosyaların ortaya çıkmasının ardından Hacking Team, müşterilerinden yazılımı kullanmamalarını talep etti. Hacking Team‘i hackleyenlerin sisteme nasıl girdiğini ve ne kadar süre ile orada kaldıklarını bilmiyoruz. Ancak Hacking Team’in yazılımı kapatma çağrısı akıllara kendi yazılımlarından kaynaklanan bir açık olabileceğini ya da Hacking Team’in kendi yazılımına müşterilerine karşı casusluk yapmak üzere koymuş olabileceği bir arka kapıya hackerlerın erişmiş olabileceğini getiriiyor. Eğer Hacking Team’in verilerine bu yolllardan birinden ulaşıldı ise müşterilerinin de hacklenmiş olma olasılıkları oldukça yüksek.

Devletlerin izleme ve dinlemesi ile bunda Hacking Team gibi şirketlerin rolü bilinmeyen bir şey değildi. Citizenlab, 2014’te yayınladığı bir raporda aralarında Türkiye’nin de olduğu 21 ülkenin muhtemelen RCS kullanıcısı oluğunu belirtmiş ve RCS güvenlik sertifikalarının izini sürerek ulaştığı 186 sunucu adresini listelemişti. Bu sunucular arasında IP kaydı Türkiye’de gözüken adresler ve Whois sorgularında görünen sahipleri şöyle:

95.9.71.180 : TURK TELEKOMUNIKASYON ANONIM SIRKETI

176.89.253.117, 176.91.125.74 : TURKCELL ILETISIM HIZMETLERI A.S

5.229.226.28, 176.216.47.175, 176.55.188.147, 176.218.9.153 : VODAFONE TELEKOMUNIKASYON A.S.

85.153.34.173, 85.153.34.187, 85.153.34.9 : SISTEM GELISTIRME SERVIS TELEKOMUNIKASYON VE ILETISIM HIZMETLERI SANAYI VE TICARET A.S.

MECLİS GÜNDEMİNE TAŞINABİLİR

Sızan dosya, belgeler ve yazışmalar dünyanın dört köşesinden alanında uzman pek çok araştırmacı ve aktivist tarafından hali hazırda incelenmeye devam ediyor. Daha pek çok pisliğin ortaya dökülmesi sürpriz olmaz. Ancak bu yeterli değil. 2011 Haziranından bugüne dek kullanılan dijital kanıtların gözden geçirilmesi ve çıkartılan sistem kopyasına RCS’nin bulaştırılıp bulaştırılmadığının test edilmesi, soru önergeleri, konuyu inceleyecek bir Meclis araştırma komisyonu kurulması gibi yöntemlerle bu skandalın tüm açıklığıyla ortaya çıkmasını sağlamak gerekiyor. Bunu yaparken de RCS ve benzer yazılımların hedefi olmamak için dijital savunma sanatında kendimizi geliştirmemiz şart.

Evrensel'i Takip Et